WinRAR è un noto strumento per la compressione e l’estrazione dei file su piattaforma Windows. Recentemente ha affrontato una delle vulnerabilità più pericolose della sua storia di sviluppo. La falla, catalogata come CVE-2025-6218, ha ricevuto un punteggio di 7.8 su 10 nel Common Vulnerability Scoring System (CVSS).

La vulnerabilità riguarda un problema di “directory traversal” che consente a un attaccante remoto di eseguire codice arbitrario, sfruttando archivi RAR appositamente predisposti. In pratica, un file malevolo può essere creato per forzare WinRAR a estrarre contenuti in percorsi non previsti; per esempio, la cartella di avvio di Windows. Questo comporta l’avvio automatico di software dannoso al successivo riavvio del sistema.

Il problema, reso pubblico di recente, era già stato attivamente sfruttato da cybercriminali. In risposta, RARLAB ha rilasciato prontamente la versione 7.12 del software per correggere la falla.

Meccanismo della vulnerabilità in WinRAR

Il cuore del problema risiede nella gestione non sicura dei percorsi relativi durante la decompressione di archivi contenenti file con path manipolati. Versioni precedenti a WinRAR 7.12, comprese RAR, UnRAR e UnRAR.dll, non verificano correttamente la destinazione dei file estratti. Se un archivio malevolo contiene riferimenti a directory critiche come \Startup o \System32, WinRAR può posizionare i file lì senza che l’utilizzatore se ne accorga.

Tuttavia, per avere successo, l’interazione dell’utente è necessaria; basta aprire o estrarre un archivio contenente path artefatti. I file così installati possono contenere codice dannoso che si attiva automaticamente all’avvio del sistema; quindi, installa backdoor, ruba credenziali salvate o compromette la stabilità del sistema.

L’exploit è stato scoperto dal ricercatore “whs3-detonator” e segnalato in modo responsabile attraverso la Zero Day Initiative di Trend Micro. Il fatto che l’exploit non richieda privilegi elevati per operare, lo rende particolarmente subdolo. Agisce con i diritti dell’utilizzatore corrente, ma può comunque accedere a dati sensibili o compromettere le sessioni attive.

Interventi correttivi introdotti da WinRAR 7.12

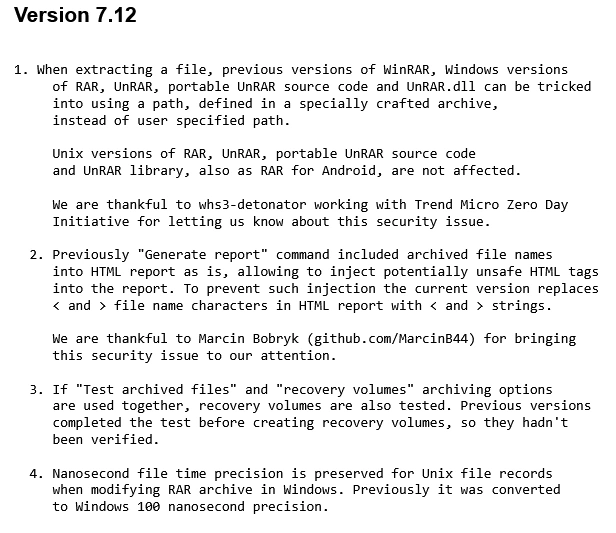

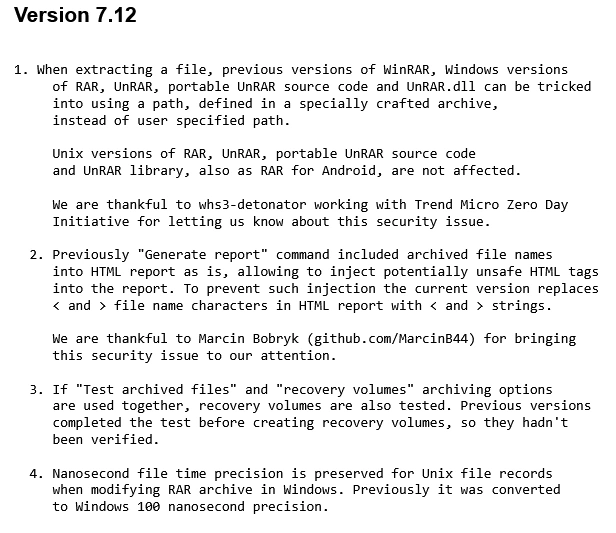

La nuova versione 7.12 di WinRAR introduce una serie di patch specificamente progettate per mitigare gli effetti di CVE-2025-6218. L’elemento centrale è la neutralizzazione della tecnica di path traversal. Ora, durante l’estrazione, WinRAR verifica in modo più rigoroso i percorsi target dei file contenuti negli archivi. Non solo, impedisce la scrittura in cartelle di sistema o directory riservate.

Accanto alla patch principale, la nuova release corregge anche una vulnerabilità minore ma significativa: la possibilità di HTML injection nei report generati con nomi di file contenenti tag HTML. Un malintenzionato può creare un file con nome contenente codice HTML, che viene poi incluso nei report senza sanitizzazione; la nuova versione sostituisce < e > con entità sicure, neutralizzando il problema.

Altri miglioramenti includono: test più affidabili dei volumi di recupero durante l’analisi degli archivi danneggiati, e la conservazione della precisione dei timestamp in nanosecondi nei file Unix modificati in ambienti Windows. Questi accorgimenti aumentano l’affidabilità del software e migliorano l’interoperabilità tra sistemi.

Raccomandazioni

La gravità della falla mette in evidenza un punto fondamentale: mantenere aggiornato il software non è solo buona pratica, ma requisito essenziale per la sicurezza. Molti utenti tendono a ignorare gli aggiornamenti di tool apparentemente innocui come i programmi di compressione; questa vicenda dimostra il contrario. Anche strumenti di uso quotidiano possono diventare veicolo di infezioni se trascurati.

RARLAB ha gestito la situazione in modo rapido e trasparente; la patch è stata resa disponibile pochi giorni dopo la divulgazione pubblica della vulnerabilità. Tuttavia, è fondamentale che si proceda subito con l’aggiornamento a WinRAR 7.12; soprattutto su sistemi Windows, dove la vulnerabilità è presente. Le versioni Unix e Android non sono impattate, ma l’aggiornamento è comunque raccomandato per usufruire delle migliorie generali.

Inoltre, è importante diffidare da archivi RAR ricevuti da fonti sconosciute o poco affidabili. L’uso di antivirus aggiornati e sistemi di monitoraggio comportamentale può aggiungere un ulteriore livello di difesa, ma la prevenzione inizia sempre da pratiche consapevoli.

WinRAR: conclusioni

L’exploit CVE-2025-6218 rappresenta un esempio di come vulnerabilità latenti possano trasformarsi in veicoli attivi di compromissione; anche attraverso software reputati affidabili. La struttura del problema, legata alla gestione dei path durante la decompressione, rende la falla particolarmente insidiosa. La rapidità dell’intervento di RARLAB ha sicuramente limitato i danni, ma la responsabilità finale resta nelle mani dell’utente.

Aggiornare il software regolarmente, prestare attenzione ai file scaricati e mantenere alta l’attenzione rimangono le armi più efficaci contro questo tipo di minacce. Ogni falla, se ignorata, diventa un’opportunità per gli attaccanti!