Il Pwn2Own Berlin 2025 ha preso il via in grande stile durante l’OffensiveCon, evento ospitato nella capitale tedesca dal 15 al 17 maggio. La competizione, organizzata come di consueto dalla Zero Day Initiative di Trend Micro, ha già assegnato 260.000 dollari solo nella prima giornata mettendo in risalto vulnerabilità che spaziano da Windows 11 a Red Hat Linux, passando per Docker Desktop, Oracle VirtualBox e, per la prima volta a dei sistemi di intelligenza artificiale.

Durante l’evento, STAR Labs ha conquistato la leadership iniziale del titolo di “Master of Pwn”, grazie a una serie di exploit particolarmente sofisticati. Gli attacchi dimostrati riguardano vulnerabilità zero-day; tuttavia, i dettagli tecnici più delicati vengono condivisi solo con i vendor coinvolti che avranno 90 giorni di tempo per rilasciare le patch. La varietà dei bersagli e la creatività delle catene di exploit confermano il ruolo centrale di Pwn2Own come banco di prova per la resilienza della sicurezza informatica moderna.

Gli attacchi a Windows 11 e Red Hat Linux durante Pwn2Own di Berlino

Windows 11 si è rivelato particolarmente vulnerabile nel primo giorno della competizione; è stato violato ben tre volte da team differenti. Chen Le Qi di STARLabs SG ha utilizzato una catena di exploit basata su una use-after-free combinata con un integer overflow. Il risultato: l’escalation a SYSTEM e un premio di 30.000 dollari. Successivamente, Marcin Wiązowski ha portato a termine un attacco basato su una scrittura fuori dai limiti (out-of-bounds write); anch’esso culminato in un’escalation privilegi, e premiato con altri 30.000 dollari. Hyeonjin Choi ha chiuso la sequenza sfruttando una vulnerabilità di tipo confusion, guadagnando 15.000 dollari.

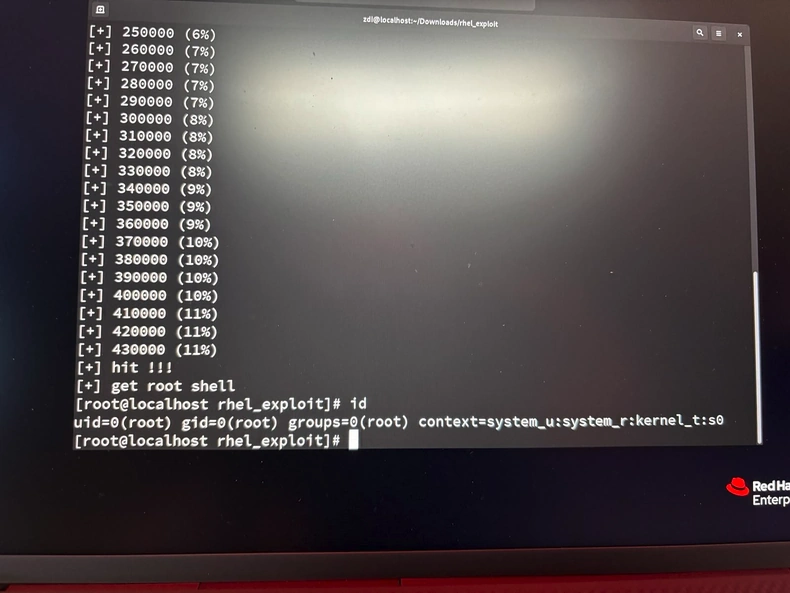

Anche Red Hat Enterprise Linux è caduto sotto i colpi degli ethical hacker. Il team DEVCORE, con il ricercatore noto come Pumpkin, ha sfruttato un integer overflow locale per ottenere privilegi elevati; il premio ricevuto: 20.000 dollari. Un altro attacco riuscito è stato eseguito da Hyunwoo Kim e Wongi Lee del team Theori che hanno sfruttato un un bug già noto, portando a una ricompensa ridotta di 15.000 dollari.

Docker e VirtualBox sotto attacco

L’ambiente di virtualizzazione non è stato da meno in quanto a sorprese. Team Prison Break ha dimostrato un attacco capace di evadere Oracle VirtualBox utilizzando un integer overflow. Questo ha permesso l’esecuzione di codice arbitrario sull’host. Il premio vinto: 40.000 dollari, posizionandosi tra i migliori exploit della giornata.

Ancora più impattante è stato l’attacco condotto da Billy e Ramdhan di STARLabs SG. Hanno sfruttato una use-after-free nel kernel Linux per evadere Docker Desktop eseguendo codice con privilegi sull’host. La loro performance è stata premiata con ben 60.000 dollari, segnando il più alto guadagno individuale del giorno e confermando l’efficacia della loro metodologia.

L’importanza di queste dimostrazioni sottolineano anche i rischi associati alla virtualizzazione in ambienti enterprise. Mentre queste tecnologie abilitano la scalabilità e l’efficienza operativa, ogni vulnerabilità nella sandbox può diventare un punto di ingresso per attori malevoli, specialmente in contesti cloud-native.

L’esordio della categoria AI al Pwn2Own di Berlino 2025

La grande novità di quest’anno è stata l’introduzione della categoria dedicata all’intelligenza artificiale. La nuova categoria riflette la crescente consapevolezza sui rischi legati all’infrastruttura AI. Sina Kheirkhah del Summoning Team è il primo a violare un sistema AI nel contesto Pwn2Own. Ha eseguito un attacco riuscito contro Chroma, un database open source per applicazioni AI, guadagnando 20.000 dollari.

Lo stesso ricercatore ha eseguito anche un attacco sul server di inferenza NVIDIA Triton. Pur trattandosi di un bug già noto (e quindi oggetto di collisione), l’exploit è stato ritenuto valido e ha fruttato ulteriori 15.000 dollari. Anche Viettel Cyber Security ha ricevuto una somma analoga per un attacco simile; mentre il team Wiz Research non è riuscito a completare il proprio attacco nei tempi previsti.

L’introduzione di questa categoria rappresenta un cambio di paradigma. L’infrastruttura AI è sempre più centrale nelle applicazioni critiche. Quindi, la sua sicurezza deve essere trattata con la stessa priorità dei sistemi operativi tradizionali. Inoltre, la riuscita degli exploit dimostra che i modelli di machine learning e i loro strumenti di supporto sono tutt’altro che immuni da vulnerabilità sfruttabili.

Pwn2Own Berlin 2025: conclusioni

Con 11 exploit riusciti e 260.000 dollari assegnati, la prima giornata di Pwn2Own Berlin 2025 dimostra che nessuna piattaforma è veramente sicura senza un continuo lavoro di auditing e patching. Le dimostrazioni di STARLabs e Summoning Team impongono nuovi standard. Anche l’inclusione della categoria AI scopre ambiti di vulnerabilità ancora inesplorati.

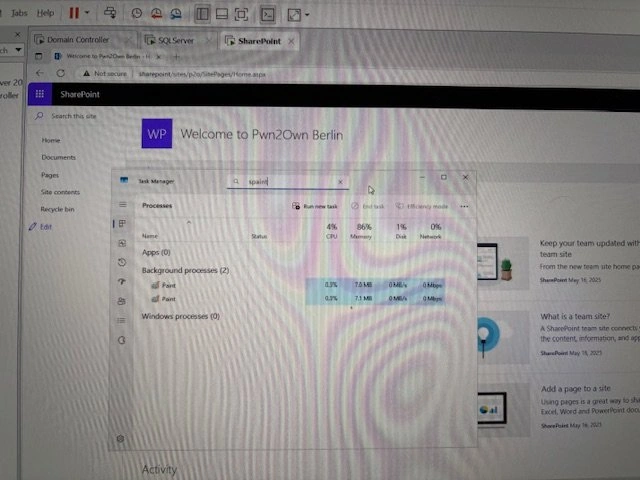

La seconda giornata promette ulteriori dimostrazioni su target di alto profilo come Microsoft SharePoint e VMware ESXi. L’attenzione resta alta, con i ricercatori pronti a spingere ancora oltre i limiti della sicurezza con nuovi zero-day.

Al momento della scrittura dell’articolo, Mohand Acherir e Patrick Ventuzelo di FuzzingLabs hanno sfruttato NVIDIA Triton. Tuttavia, l’exploit utilizzato risulta noto al fornitore, in attesa del patch; guadagnano comunque 15.000 dollari. Invece, Dinh Ho Anh Khoa di Viettel Cyber Security mostra con successo una combinazione di un bypass di autenticazione e un bug di deserializzazione non sicura per sfruttare Microsoft SharePoint. Il premio vinto è di 100.000 dollari.