Fino a qualche anno fa, un malware capace di controllare da remoto uno smartphone, intercettare messaggi bancari, trasmettere in diretta il microfono e la fotocamera e rubare criptovalute era qualcosa di esclusivo dell’intelligence statale: basti citare Pegasus, il famigerato spyware sviluppato dall’azienda israeliana NSO Group, diventato il caso più noto di sorveglianza mobile di livello statale. È stato usato da governi per spiare giornalisti, attivisti e capi di stato, e per anni ha rappresentato il simbolo per eccellenza di quanto possano essere potenti, e costosi, certi strumenti di spionaggio. Oggi, quella stessa tecnologia è a portata di chiunque e si compra ad un costo relativamente basso (circa 2000 dollari) su Telegram; si chiama ZeroDayRAT.

ZeroDayRAT è una piattaforma di spyware mobile scoperta all’inizio di febbraio 2026 dai ricercatori di iVerify, e non richiede alcuna competenza tecnica per essere utilizzata. È venduta con tanto di canali dedicati ad assistenza clienti e aggiornamenti regolari, funziona su Android 5 fino ad Android 16 e su iOS fino alla versione 26, iPhone 17 Pro incluso. In altre parole, copre praticamente qualsiasi dispositivo in circolazione.

Si tratta di un toolkit che permette la sorveglianza in tempo reale dello smartphone attaccato, inclusi tracciamento GPS, intercettazione di messaggi e notifiche, accesso a fotocamera e microfono, keylogging e persino furto di dati finanziari da app bancarie o di criptovalute.

La soglia d’accesso a strumenti di sorveglianza avanzata si è abbassata in modo drastico, e questo dovrebbe preoccupare sia i singoli che le aziende.

ZeroDayRAT: come avviene l’infezione e cosa vede chi attacca

Il vettore d’attacco più comune di ZeroDayRAT è lo smishing: la vittima riceve un SMS con un link, scarica quello che sembra un’app legittima e la installa. In alternativa, l’infezione può avvenire tramite email di phishing, store di app falsi oppure link condivisi su WhatsApp e Telegram.

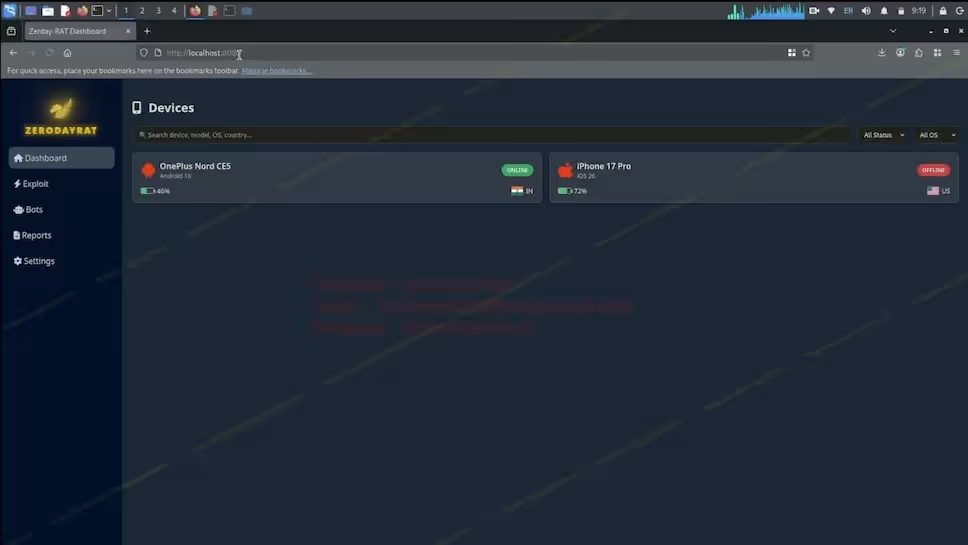

Una volta che il file malevolo, un APK per Android o un payload per iOS, è presente sul dispositivo, l’operatore accede a una dashboard gestibile direttamente dal browser, senza installare nulla sul proprio computer. Il primo schermo che appare è una panoramica completa del dispositivo compromesso, con questi dati in chiaro:

- Modello e sistema operativo del dispositivo

- Livello batteria, paese e stato del blocco schermo

- Informazioni SIM e operatore telefonico

- Numeri di telefono di entrambe le SIM nei dispositivi dual-SIM

- Utilizzo delle app suddiviso per minuti

- Timeline delle attività aggiornata in tempo reale

- Anteprima degli SMS recenti, inclusi quelli delle banche

Già da questa sola schermata è possibile costruire un profilo comportamentale dettagliato della persona monitorata: a che ora è attiva, quali app usa di più, con chi comunica. Ed è solo l’inizio.

Sorveglianza in tempo reale, keylogger e furto finanziario

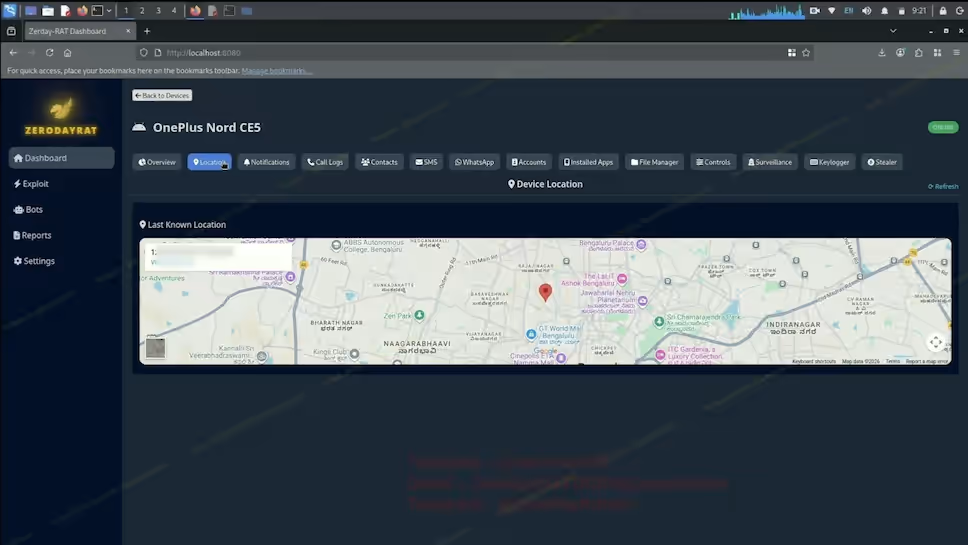

Ogni categoria di dati ha una scheda dedicata nel pannello. La scheda Posizione mostra le coordinate GPS su una mappa Google integrata, con lo storico degli spostamenti: non solo dove si trova il target in questo momento, ma dove è stato in precedenza.

Con la scheda Notifiche è possibile catturare passivamente alert di ogni app, messaggi WhatsApp, aggiornamenti Telegram, chiamate perse, notifiche YouTube, eventi di sistema; tutto questo senza che venga aperta nemmeno una singola applicazione sul telefono della vittima.

La scheda Account elenca tutti i servizi collegati al dispositivo, tra cui Google, Instagram, Facebook, Amazon, PayPal, Paytm, Spotify e molti altri, ciascuno con il relativo username o email. Con questi dati, un attaccante ha tutto il necessario per tentare un account takeover o un attacco di social engineering mirato.

Sul fronte SMS, l’operatore può leggere l’intera casella, inviare messaggi fingendosi la vittima e, soprattutto, intercettare i codici OTP che le banche inviano per autorizzare le operazioni. Di fatto, la two-factor authentication via SMS viene completamente neutralizzata.

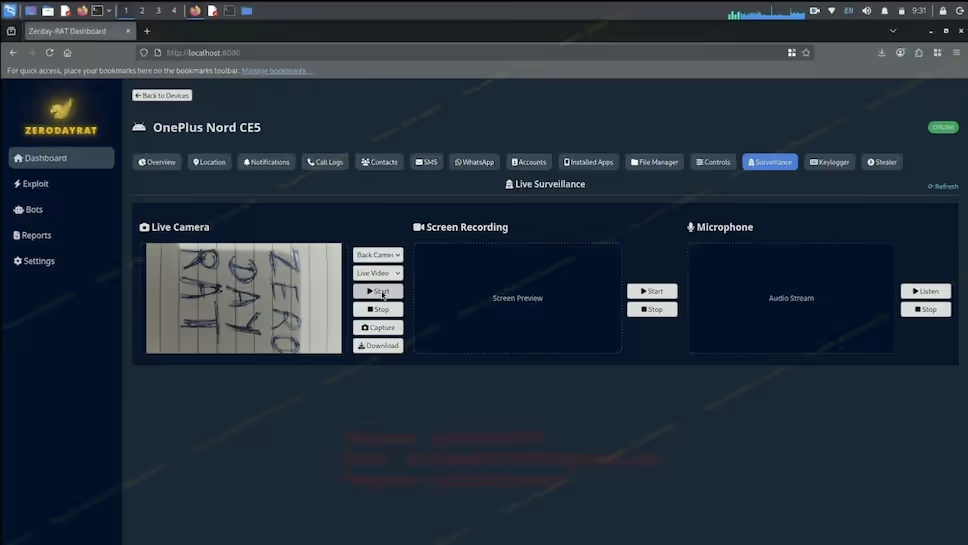

La scheda Sorveglianza è però la parte più invasiva: permette lo streaming live dalla fotocamera anteriore o posteriore, la registrazione dello schermo e il feed audio dal microfono, tutto in simultanea. Un keylogger con timestamp al millisecondo registra ogni input, sblocchi biometrici, gesture, tasti premuti, app aperte mentre un’anteprima live dello schermo mostra in tempo reale cosa sta facendo e cosa sta digitando la vittima.

Sul versante finanziario operano due moduli distinti:

- Crypto stealer — rileva i wallet presenti sul dispositivo (tra cui MetaMask, Trust Wallet, Binance e Coinbase), registra IDs e saldi, e sostituisce silenziosamente gli indirizzi copiati negli appunti con quelli dell’attaccante, dirottando i trasferimenti in uscita

- Bank stealer — cattura le credenziali tramite overlay attack, prendendo di mira app bancarie, piattaforme UPI come PhonePe e Google Pay, e servizi come Apple Pay e PayPal

Dall’unico pannello, chi attacca può dunque colpire sia i conti correnti tradizionali che i wallet in criptovaluta.

Cosa fare per non entrare nella dashboard di ZeroDayRAT

ZeroDayRAT è lo specchio di una tendenza: strumenti che un tempo richiedevano risorse da stato-nazione sono diventati prodotti commerciali accessibili a chiunque abbia qualche centinaio di dollari e un account Telegram.

Per chi usa un dispositivo personale, il rischio è perdita totale della privacy e furto finanziario diretto. Per le aziende, il telefono di un dipendente compromesso può diventare un vettore per sottrarre credenziali, intercettare comunicazioni interne e accedere a dati sensibili, tutto senza che nessuno se ne accorga.

Le misure da adottare includono:

- Non lasciare mai incustodito lo smartphone quando è sbloccato e non darlo in mano a qualcuno di cui non ti fidi. Bastano pochi secondi di accesso fisico per installare manualmente uno spyware. Se un estraneo ti chiede di usare il telefono per una chiamata urgente, offri in alternativa di comporre tu stesso il numero e attivare il vivavoce, oppure inventa una scusa.

- Non installare mai app da fonti non ufficiali, anche se il link arriva da un contatto fidato.

- Aggiorna sempre il sistema operativo e le applicazioni installate, perché molte infezioni sfruttano vulnerabilità già corrette nelle versioni recenti.

- Tratta con diffidenza qualsiasi SMS o messaggio che chiede di scaricare qualcosa, anche se sembra provenire dalla tua banca o da un corriere espresso.

- Usa autenticatori app al posto degli SMS per la verifica in due passaggi, così da ridurre l’esposizione all’intercettazione degli OTP.

- Valuta soluzioni di mobile EDR (ovvero Endpoint Detection and Response per dispositivi mobili) se gestisci un parco device aziendale, perché un normale MDM non è sufficiente a rilevare comportamenti anomali di questo tipo.

La sicurezza mobile, per troppo tempo trattata come un accessorio rispetto alla protezione di endpoint e posta elettronica, deve diventare una priorità a tutti gli effetti.