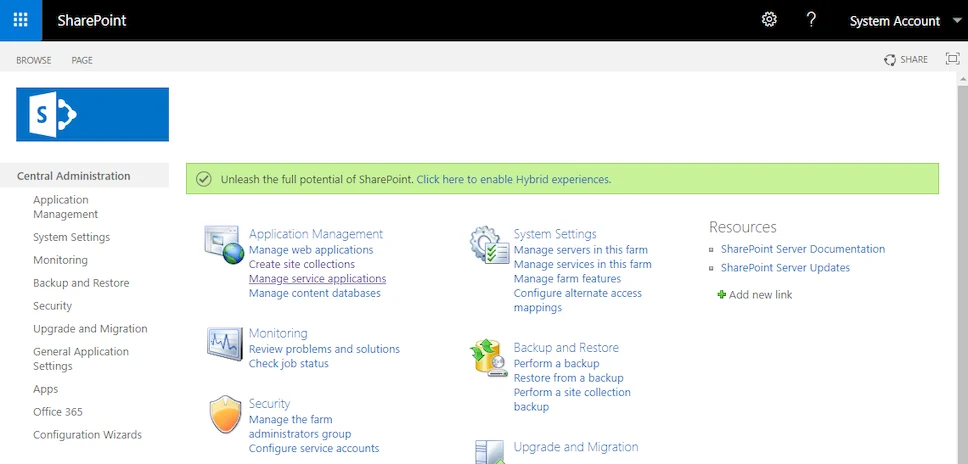

Microsoft ha confermato nelle ultime ore un attacco su larga scala ai server SharePoint on-premise; ovvero una versione della piattaforma Microsoft SharePoint che viene installata e gestita localmente all’interno dei server fisici di un’organizzazione, invece che in cloud (come avviene con Microsoft 365).

Due vulnerabilità critiche, identificate come CVE-2025-53770 e CVE-2025-53771, hanno esposto decine di organizzazioni a un rischio immediato di compromissione. Le falle consentono l’esecuzione remota di codice, eludendo anche sistemi di sicurezza avanzati come Multi-Factor Authentication e Single Sign-On. I servizi Microsoft 365 con la versione cloud di SharePoint non risulta interessata.

Questo attacco, noto come ToolShell, è stato rilevato per la prima volta il 18 luglio 2025 e ha colpito rapidamente realtà governative, universitarie e aziendali in tutto il mondo. La risposta di Microsoft è arrivata con una serie di aggiornamenti 0-days; ma al momento non tutte le versioni hanno ricevuto la piena copertura.

ToolShell e la catena di vulnerabilità di SharePoint

Per comprendere la gravità della situazione, è utile spiegare cos’è SharePoint. Si tratta di una piattaforma sviluppata da Microsoft per la collaborazione documentale, la gestione dei contenuti aziendali e l’automazione dei processi. E’ utilizzata principalmente da grandi organizzazioni pubbliche e private; SharePoint consente di centralizzare flussi informativi, integrandosi perfettamente con strumenti come Microsoft Office, Teams e Outlook. La sua profonda integrazione con l’ecosistema Microsoft rende ogni falla di sicurezza potenzialmente devastante, in quanto estendibile a tutti i servizi collegati.

Il nome ToolShell fa riferimento a un exploit sofisticato che sfrutta una concatenazione di vulnerabilità, dimostrate inizialmente al concorso Pwn2Own di Berlino 2025; queste falle permettono agli aggressori di ottenere l’accesso completo ai server SharePoint senza la necessità di autenticazione. Il meccanismo alla base, identificato per la prima volta da Viettel Cyber Security si basa sulla deserializzazione di dati non attendibili; questa tecnica consente di eseguire codice arbitrario all’interno del sistema bersaglio, aggirando anche le protezioni più comuni.

Una volta compromesso l’accesso, l’attaccante è in grado di leggere, scrivere e cancellare file, rubare chiavi crittografiche, alterare configurazioni interne e installare backdoor persistenti per mantenere il controllo sui sistemi nel tempo. Tra gli indicatori di compromissione più comuni compare il file spinstall0.aspx, rilevato durante diverse attività di analisi forense. Se esiste il file C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx purtroppo il server è stato compromesso.

Aggiornamenti disponibili e versioni ancora vulnerabili

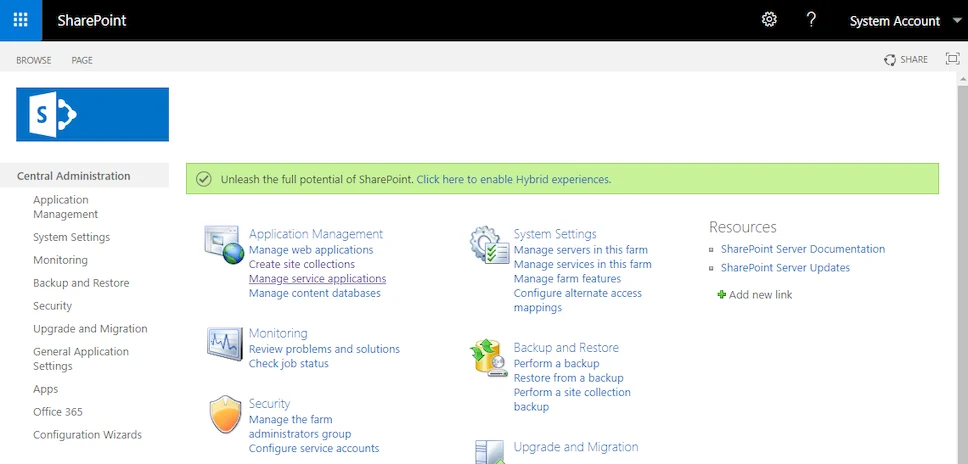

Microsoft ha rilasciato patch d’emergenza per le versioni Subscription Edition (KB5002768) e Server 2019 (KB5002754). Tuttavia, la versione Server 2016 è ancora scoperta e resta vulnerabile. Per mitigare i rischi in assenza di patch, Microsoft consiglia di disconnettere temporaneamente i server da internet e limitare i privilegi amministrativi. Inoltre, l’Agenzia CISA raccomanda l’abilitazione dell’interfaccia di scansione antimalware (AMSI); inoltre, consiglia la rotazione delle machine key tramite PowerShell o Central Administration. È essenziale anche aggiornare firewall, attivare logging avanzato ed eseguire una ricerca proattiva di IP malevoli e pattern d’attacco noti.

L’ondata di attacchi ha già coinvolto oltre 50 organizzazioni; tra cui agenzie federali statunitensi, università europee, aziende energetiche e operatori delle telecomunicazioni asiatici. In molti casi, l’accesso ottenuto consente movimenti laterali nella rete e compromissione di sistemi Windows Domain con effetto a catena. Secondo Viettel Cyber Security, anche dopo l’applicazione delle patch, alcuni aggressori potrebbero mantenere l’accesso grazie a meccanismi persistenti. Per questo motivo, oltre alla semplice applicazione degli aggiornamenti, è necessario un processo completo di analisi forense, revoca delle chiavi e audit approfonditi delle configurazioni SharePoint e delle connessioni interne.

SharePoint: una attacco che impone nuove priorità

Questa emergenza evidenzia quanto sia cruciale investire in misure di protezione multilivello per ambienti on-premise, spesso meno aggiornati e più esposti rispetto alle controparti cloud. Inoltre, l’assenza di una patch immediata per SharePoint 2016 sottolinea la fragilità del ciclo di aggiornamento per i software legacy. L’evento è un campanello d’allarme per tutte le organizzazioni che basano la loro produttività su piattaforme collaborative interne.

Microsoft ha ora rilasciato i seguenti aggiornamenti di emergenza per SharePoint che risolvono entrambe le falle: