Negli ultimi anni Windows 11 è stato spesso al centro di discussioni legate a stabilità, aggiornamenti problematici e incidenti su larga scala; come il blackout legato a driver difettosi. Come non ricordare il disastro causato da un aggiornamento driver di CrowdStrike nell’estate 2024 ? Durante il Microsoft Ignite 2025, la casa di Redmond ha risposto a queste problematiche; ha presentato un pacchetto di strumenti di recovery e funzioni di sicurezza raggruppate sotto il nome di Windows Resiliency Initiative. Il programma introduce meccanismi di difesa e recupero robusti per impedire che errori critici impediscano il riavvio di Windows 11.

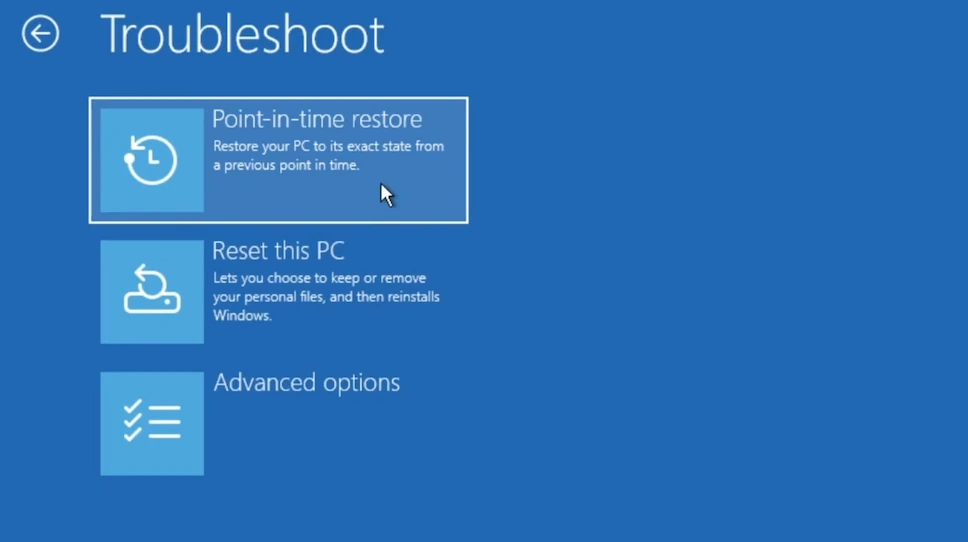

Le novità chiave ruotano attorno a tre punti; Point‑in‑time restore, Cloud rebuild e un miglioramento dell’esperienza di ripristino tramite WinRE e Quick Machine Recovery. Si prevede che il point-in-time restore sarà disponibile per la public preview già questa settimana; destinata ai canali Dev e Beta, con il rilascio della build 26220.7271.

Windows 11 : Point-in-Time Restore

La funzionalità più discussa è senza dubbio il Point-in-Time Restore; una tecnologia che permette di riportare il computer a un preciso stato precedente, basandosi su snapshot periodici del sistema. A differenza del classico ripristino configurazione, questa modalità cattura non solo i file di sistema, ma anche le applicazioni installate, i driver e le impostazioni locali.

E’ un pò il lavoro che fanno alcune note applicazioni di backup come Veeam Agent; solo che il Point-in-Time Restore sarà integrato nel sistema operativo.

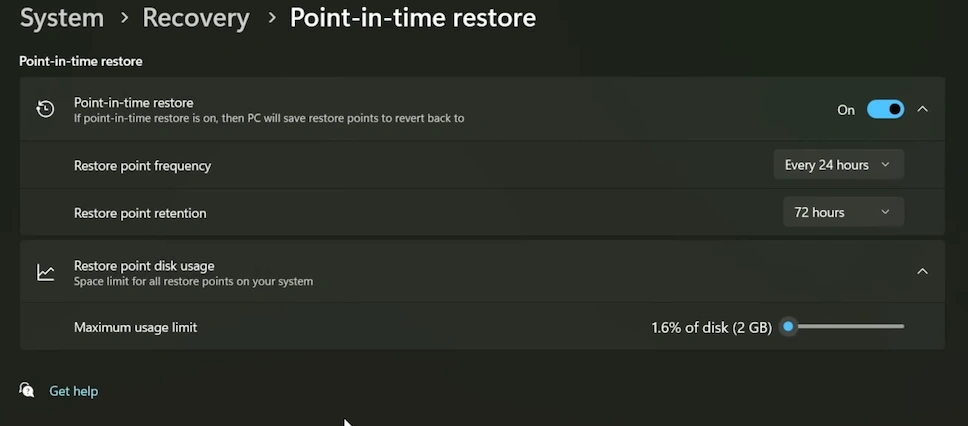

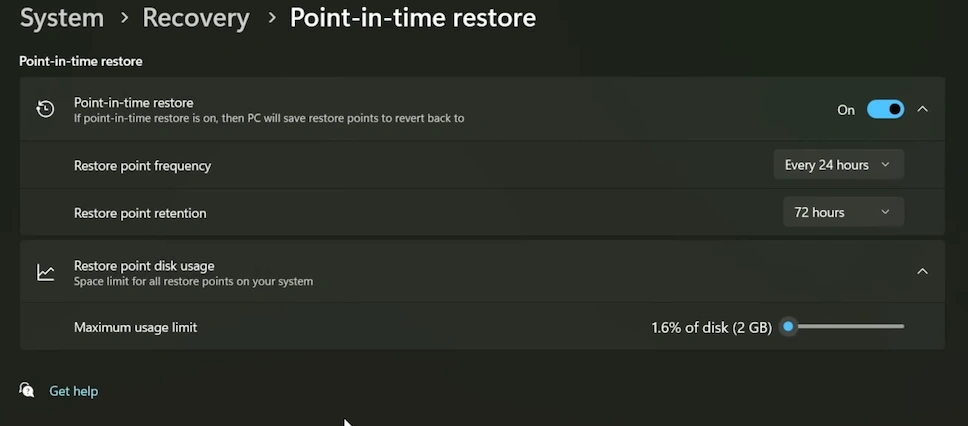

Analizzando le anteprime delle impostazioni, emerge la possibilità di configurare la frequenza di questi salvataggi; può variare da ogni 4 fino a 24 ore, con un periodo di conservazione dei dati che si estende fino a 72 ore. Questo approccio offre una finestra di recupero flessibile; ideale per annullare rapidamente gli effetti di un aggiornamento difettoso o di una configurazione errata.

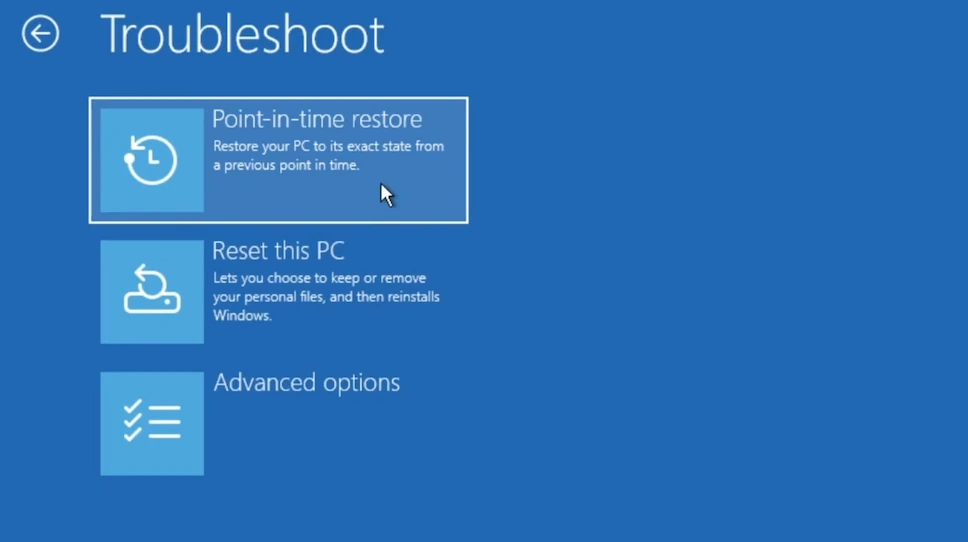

In caso di problemi al sistema operativo l’accesso a questo strumento avviene direttamente dal Windows Recovery Environment (WinRE). Ricordo che per accedere a WinRE sui nuovi Bios (ultimi 10 anni circa) non è più possibile usare il tasto F8 in fase di boot. l firmware UEFI con Secure Boot sono programmati per avviare WinRE automaticamente (e non manualmente); questo accade quando viene rilevato un boot anomalo per più volte successive (in genere 2 o 3 falliti boot). Oppure, se il sistema operativo è ancora funzionante puoi accedere a WinRE selezionando Avvio avanzato nel menu Ripristino (in impostazioni).

Naturalmente il ripristino comporterà la perdita di qualsiasi dato creato successivamente al punto di salvataggio scelto; serve quindi una gestione attenta dei backup personali. In ambienti aziendali coperti da OneDrive o da backup centralizzati questo è un compromesso accettabile; in contesti domestici il PITR comporterà una perdita di dati recenti.

Windows 11 : Cloud Rebuild e gestione remota avanzata

Se Point‑in‑time restore prova a “riavvolgere il nastro”, Cloud rebuild interviene quando la situazione è più grave; fino alla necessità di reinstallare Windows 11 da zero. Tramite il portale Intune, gli amministratori IT potranno scegliere versione e lingua di Windows, avviare il download dei file di installazione e lasciare che il PC compromesso si ricostruisca in autonomia. Per chi non lo sapesse, Microsoft Intune è una piattaforma cloud di gestione degli endpoint; fa parte di Microsoft Endpoint Manager. Serve per gestire e proteggere dispositivi, applicazioni e dati aziendali. L’intero processo sfrutta Autopilot per il provisioning senza contatto; mentre dati e impostazioni vengono recuperati attraverso OneDrive e Windows Backup for Organizations.

Presentata anche la nuova funzione, Quick Machine Recovery (QMR) che interviene quando il sistema non riesce più ad avviarsi e si ferma in WinRE. QMR invia a Microsoft informazioni sul crash e riceve in cambio correzioni mirate; ad esempio la rimozione di driver difettosi o l’annullamento di aggiornamenti problematici.

È una combinazione potente, anche se il crescente affidamento su Intune e servizi cloud può complicare la vita a organizzazioni che non hanno ancora centralizzato la gestione dei dispositivi.

Infine, sono stati apportati miglioramenti alla connettività in ambiente di recupero WinRE. WinRE non necessiterà più dell’iniezione manuale dei driver di rete; sarà in grado di leggere la configurazione direttamente dal sistema operativo installato. Questo dettaglio elimina uno dei maggiori ostacoli nelle riparazioni remote; permette l’uso del Wi-Fi aziendale e dei protocolli di sicurezza avanzati anche durante le fasi critiche di manutenzione. Una facilitazione del lavoro dei team di supporto che devono gestire dispositivi a distanza.

Modalità Digital Signage e sicurezza dei driver

Oltre alle funzioni di recupero, Microsoft ha introdotto una curiosa novità denominata Digital Signage Mode; è pensata specificamente per i dispositivi che gestiscono schermi pubblici come totem informativi o menu digitali. Un’idea nata sempre in seguito all’evento CrowdStrike, che per ore ha mostrato la poco rassicurante BSOD (Blue Screen of Death) in aeroporti e locali pubblici (banche, uffici ecc) .

Questa modalità (opzionale) impedisce che le schermate di errore critico di sistema rimangano visibili indefinitamente. In caso di malfunzionamento con comparsa della temuta schermata blu BSOD (ora nera), il sistema spegnerà il display dopo soli 15 secondi; solo con un input manuale il sistema si riattiverà. Sebbene questo eviti imbarazzi e preoccupazioni pubbliche, potrebbe complicare la diagnostica immediata per i tecnici di passaggio.

Sul fronte della sicurezza, Microsoft ha confermato l’intenzione di spostare alcuni driver, come quelli antivirus, dalla modalità kernel alla modalità utente; una strategia difensiva volta a prevenire che il crash di un singolo componente di terze parti possa abbattere l’intero sistema. Anche in questo caso l’incidente CrowdStrike del 2024 ha evidenziato questo rischio in modo inequivocabile; 8 milioni di dispositivi Windows si sono bloccati a causa di un aggiornamento errato distribuito da un software di sicurezza CrowdStrike. Da questo evento nasce la decisione strategica di Microsoft di revocare l’accesso diretto al kernel alle applicazioni di terze parti. Questo solo per driver di terze parti, per esempio Windows Defender continuerà a lavorare nel Kernel.

Inoltre, l’introduzione della crittografia BitLocker accelerata via hardware promette di innalzare gli standard di protezione dei dati sfruttando le moderne CPU; meno impatto sulle prestazioni e chiavi crittografiche isolate a livello di silicio per una difesa più robusta contro attacchi complessi.

Prospettive e conclusioni

L’insieme di queste tecnologie delinea un futuro in cui la manutenzione di Windows 11 diventerà sempre più automatizzata e in parte dipendente dal cloud; meno interventi fisici sulle macchine. Sebbene alcune funzionalità come il Point-in-Time Restore siano previste in anteprima pubblica già da questa settimana per gli iscritti al programma Insider, l’adozione completa, in particolare l’integrazione profonda con Microsoft Intune per la gestione remota su larga scala a livello aziendale, è attesa per la prima metà del 2026.

La direzione intrapresa suggerisce che Microsoft voglia rendere il sistema operativo capace di autocurarsi o di essere ripristinato con facilità, trasformando la gestione degli incidenti da incubo a semplice procedura standardizzata.