Un nuovo exploit per il software di compressione WinRAR, tracciato come CVE-2025-8088, ha fatto emergere una falla critica sfruttata da gruppi hacker collegati alla Russia. Questa è la terza falla grave nel 2025 (CVE-2025-6218 a giugno e CVE-2025-31334 ad aprile) per WinRAR che sembra essere preso di mira dagli hacker come fosse miele. Probabilmente perchè WinRAR è spesso utilizzato tra le aziende per compattare in modo efficiente i documenti.

A dare l’allarme è stato il team di ricerca di ESET, che ha individuato attacchi attivi avviati da RomCom, un gruppo noto anche come Storm-0978 o Tropical Scorpius. I bersagli sono stati scelti con cura, puntando a settori strategici come finanza, difesa, logistica e manifattura. Le campagne si sono mosse attraverso e-mail ingannevoli, con allegati RAR modificati in modo da installare malware nascosto non appena l’archivio veniva aperto in WinRAR.

Purtroppo come accade spesso tutto ciò è avvenuto prima della pubblicazione della patch correttiva, rendendo questi attacchi degli autentici zero-day. La falla è stata scoperta da ESET il 18 luglio 2025 e corretta soltanto il 30 luglio con WinRAR 7.13. Ieri è stato reso pubblico il CVE ma chi non ha aggiorna subito WinRAR resta esposto. Dal momento che WinRAR non dispone di aggiornamento automatico, si aprono le porte a campagne persistenti di hacking anche settimane dopo la scoperta iniziale.

Come l’archivio RAR diventa un moderno cavallo di Troia per WinRAR

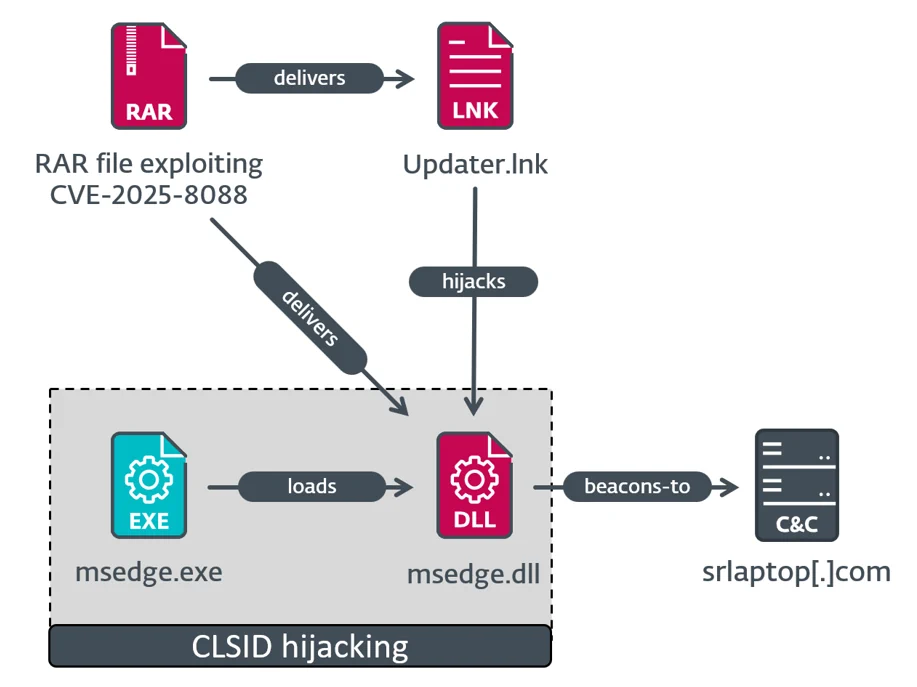

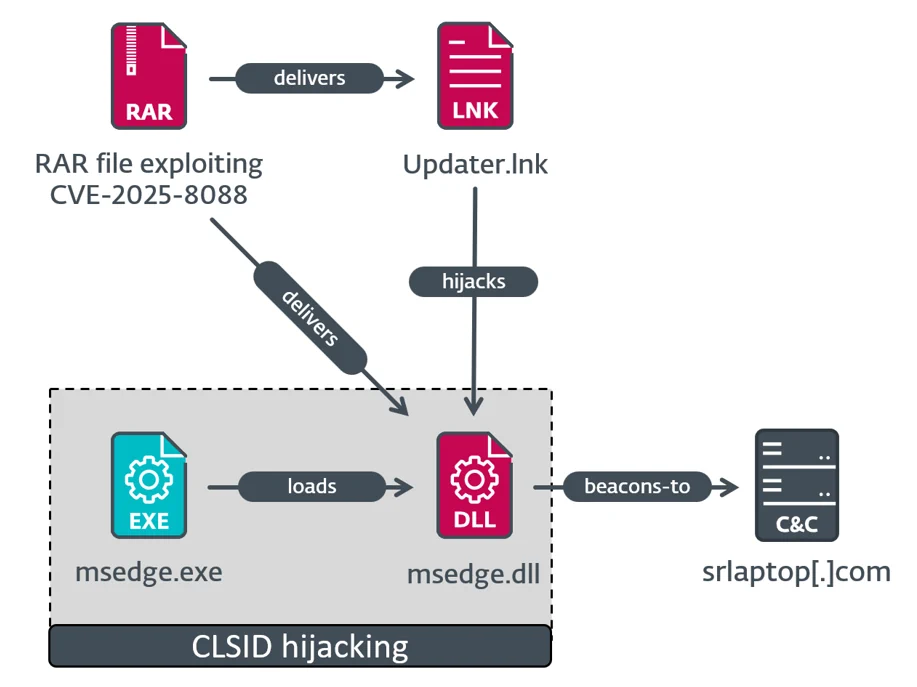

Il meccanismo è elegante e inquietante. Il file RAR mostra un solo documento PDF, ma al suo interno nasconde diversi ADS con nomi di file come msedge.dll, Updater.lnk, Display Settings.lnk. Quando WinRAR estrae l’archivio, interpreta quei flussi come percorsi completi; così il DLL finisce in %TEMP%\msedge.dll mentre il collegamento LNK si posiziona in %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup. Ovvero nella cartella di avvio di Windows !

Al riavvio, Windows esegue il collegamento che a sua volta carica il DLL tramite COM hijacking del CLSID {1299CF18-C4F5-4B6A-BB0F-2299F0398E27}. Il malware così attivato è un backdoor noto come Mythic, SnipBot o RustyClaw, a seconda della catena di esecuzione. Alcune varianti controllano il numero di documenti aperti di recente; se il contatore RecentDocs è inferiore a 69, il processo si interrompe, un trucco per eludere sandbox e macchine virtuali.

I server di comando e controllo individuati comunicano su HTTPS con domini come srlaptop[.]com, campanole[.]com e melamorri[.]com, ospitati su provider europei. RomCom ha già usato questa tecnica contro aziende di finanza, manifattura, difesa e logistica in Europa e Canada, spedendo email con oggetto “Job Application” o “CV attached”.

Il doppio volto dell’attacco: RomCom e Paper Werewolf

Non solo RomCom. In parallelo, un secondo gruppo identificato come Paper Werewolf, conosciuto anche come GOFFEE, ha utilizzato la stessa tecnica ADS per colpire obiettivi sul territorio russo. Questo duplice fronte dimostra quanto la falla CVE-2025-8088 sia appetibile per gruppi con finalità diverse, dal furto di dati al cyberspionaggio geopolitico.

Paper Werewolf ha impiegato la vulnerabilità per veicolare downloader in .NET personalizzati, progettati per collegarsi a domini remoti come indoorvisions.org e trailtastic.org, da cui scaricare componenti aggiuntivi. Anche in questo caso, la catena di attacco passa per email e archivi .RAR apparentemente innocui. Gli attacchi sono stati osservati dalla società BI.ZONE e confermati da ulteriori telemetrie raccolte da ESET. Curiosamente, entrambi i gruppi hanno operato nello stesso arco temporale: tra il 18 e il 24 luglio 2025. Un elemento che potrebbe indicare la circolazione dell’exploit su forum underground già settimane prima della patch ufficiale.

Questo dimostra che il mercato degli zero-day è fluido e che un singolo aggiornamento non basta. Mantenere la sicurezza alta significa monitorare costantemente le e-mail, analizzare gli allegati in sandbox isolate, verificare le firme digitali e tenere sotto controllo i domini di comando e controllo. Inoltre, poiché WinRAR è spesso integrato in software di terze parti, è fondamentale controllare che anche questi prodotti abbiano incorporato la patch.

WinRAR: lentezza negli aggiornamenti

WinRAR è uno di quei programmi che rimane installato per anni senza che nessuno ci faccia troppo caso. Il motivo? Il software, pur essendo teoricamente a pagamento, non blocca mai realmente l’uso anche dopo la fine del periodo di prova. Di conseguenza, in molti continuano a utilizzarlo senza mai aggiornarlo. Questo fattore si trasforma in una finestra di opportunità per gli attaccanti.

Il fatto che WinRAR non abbia un sistema di aggiornamento automatico rende il tutto ancora più critico. La maggior parte degli utenti non controlla periodicamente se ci sono nuove versioni disponibili; gli attori malevoli lo sanno bene. Un’app installata nel 2020, mai aggiornata, è ancora vulnerabile nel 2025; anche se nel frattempo sono state corrette decine di falle. L’assenza di notifiche interne o aggiornamenti silenziosi consente alla vulnerabilità di restare attiva nel tempo, rendendo i sistemi esposti anche molto dopo la pubblicazione della patch.

Un monito per la sicurezza digitale del futuro

La prima e più immediata misura è aggiornare WinRAR alla versione 7.13 o successive, scaricandola direttamente dal sito ufficiale. Disabilitare l’apertura di archivi direttamente dai client email è un’altra buona prassi; riducendo il rischio di esecuzione involontaria di codice malevolo.

Nei contesti aziendali, l’adozione di soluzioni EDR e sistemi di filtraggio avanzato delle email può aiutare a bloccare in anticipo file sospetti. Il caso RomCom conferma che gli attacchi zero-day continueranno a essere una minaccia concreta, soprattutto quando combinati con ingegneria sociale di alto livello. La consapevolezza e la rapidità di reazione restano le armi più efficaci.

Nel mondo di oggi, in cui persino uno strumento semplice come WinRAR può diventare il punto d’ingresso per malware, è urgente ripensare alla catena di sicurezza delle app legacy. Manca una cultura dell’aggiornamento. Mancano controlli automatici e, troppo spesso, manca la percezione del rischio.

Chi gestisce infrastrutture IT dovrebbe trattare ogni software installato con lo stesso rigore riservato ai sistemi critici. E chi sviluppa questi strumenti deve considerare la sicurezza come parte integrante del ciclo di vita del prodotto; a partire dalla presenza di un semplice auto-update. Perché oggi basta un archivio .rar per aprire una breccia.