Una scoperta recente accende un campanello d’allarme per chiunque possieda uno smartwatch basato su Wear OS. Una vulnerabilità critica, identificata con il codice CVE-2025-12080, permette a qualsiasi applicazione installata sul dispositivo di inviare SMS, MMS o messaggi tramite RCS; e senza chiedere alcun permesso.

Il problema risiede nell’app Google Messages, preinstallata sulla maggior parte degli smartwatch che utilizzano il sistema operativo di Google. Normalmente, Android richiede una conferma esplicita prima di eseguire azioni sensibili; come, appunto, l’invio di un messaggio. Invece, su Wear OS, questa protezione viene aggirata. La falla sfrutta un meccanismo fondamentale del sistema Android; ossia gli intent, le richieste di azione tra componenti software.

Quando un’app invia un intent con l’azione ACTION_SENDTO e uno schema URI come sms: o smsto:, Google Messages lo esegue in automatico; non mostra alcuna finestra di conferma. Un’applicazione malevola, anche se apparentemente innocua potrebbe inviare messaggi a numeri a tariffa, diffondere spam o addirittura impersonare la vittima in attacchi di ingegneria sociale. Il tutto avviene in modo silenzioso, senza notifiche, senza log visibili e senza che la persona se ne accorga. La gravità del problema è amplificata anche dal fatto che Wear OS offre pochissime alternative a Google Messages; quindi, diventa quasi impossibile per chi usa questi dispositivi di evitare l’esposizione al rischio.

Come funziona l’attacco

Il cuore del problema è il classico modello di vulnerabilità: un’applicazione fidata viene ingannata da un’altra meno affidabile per compiere azioni non autorizzate. In questo caso, Google Messages agisce da “delegato confuso”. Il sistema Android, per sua natura, consente alle app di comunicare tra loro tramite intent impliciti. Questi non specificano un’app destinataria, ma un’azione generica, per esempio, “invia un messaggio”; quindi, lasciano al sistema il compito di trovare un’app compatibile.

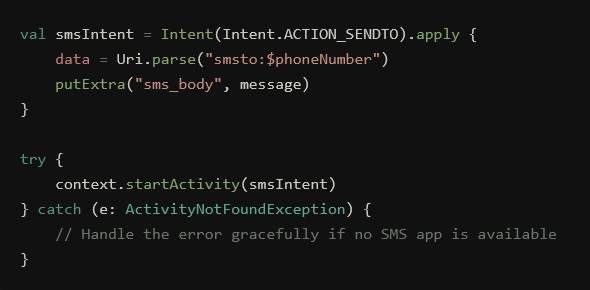

Normalmente, quando un intent richiede un’operazione sensibile, l’app ricevente mostra una finestra di dialogo per chiedere conferma. È una pratica standard su smartphone Android. Tuttavia, nella versione per Wear OS, Google Messages salta questo passaggio. Basta che un’applicazione costruisca un intent con uno dei quattro schemi URI vulnerabili (sms:, smsto:, mms:, mmsto:) e lo lanci con startActivity(); il messaggio parte immediatamente.

Non serve il permesso SEND_SMS, non serve interazione umana. Il codice necessario è talmente semplice che qualsiasi sviluppatore può integrarlo in un’app senza destare sospetti. La prova del concetto realizzata dal ricercatore Gabriele Digregorio mostra come poche righe di Kotlin sono sufficienti per inviare un messaggio arbitrario. L’app malevola potrebbe attivare l’invio al primo avvio, al tocco di un pulsante apparentemente innocuo o persino tramite funzionalità tipiche di Wear OS. Il tutto avviene in modo trasparente, senza tracce evidenti nel sistema operativo.

Il ricercatore ha testato con successo la falla su un Pixel Watch 3 con Android 15 e la versione di Google Messages 2025_0225_RC03. Anche se Google ha rilasciato una patch a maggio 2025, molti dispositivi potrebbero non averla ancora ricevuta; soprattutto se non sono aggiornati regolarmente.

Falla in Google Messages per Wear OS: conclusioni

Google ha già corretto la vulnerabilità dopo la segnalazione responsabile di Digregorio, avvenuta a marzo 2025. Il ricercatore ha ricevuto un riconoscimento economico tramite il Mobile Vulnerability Reward Program, a conferma dell’importanza del problema. Tuttavia, la correzione è utile solo se viene effettivamente installata.

Chi possiede uno smartwatch con Wear OS deve quindi aggiornare immediatamente Google Messages all’ultima versione disponibile. È fondamentale anche mantenere il sistema operativo aggiornato, poiché le patch di sicurezza spesso arrivano insieme gli aggiornamenti del firmware. Inoltre, è utile abilitare notifiche per l’invio di SMS, se supportate dal proprio operatore. In questo modo si ha un minimo di tracciabilità.